Merhaba, 1500-2000 veya daha fazla sunucu sayısının olduğu büyük yapılarda (Banka, GSM Telco, Bakanlıklar vb.) Server Patch işlemleri bazen kontrolsüz sevredebiliyor. Kendi saha deneyimlerime dayanarak bu büyüklükteki yapılarda gözlemlediğim doğru Patch mekanizması oluşturulmamış ve kurgulanmamış ise Sunucuların bir çoğunluğu çok uzun zamandır Update edilmemiş olabiliyor. Buda beraberinde güvenlik açıklarını getirmekle kalmıyor ve siber saldırganların hedefinde olmanıza davetiye çıkarabiliyor. Bugünkü makale konumuzda yapınızda SCCM veya yeni adıyla Microsoft Endpoint Configuration Manager ürünü konumluysa default'ta açık olmayan bir özelliği nasıl aktif edip Sunucularınızın veya istediğiniz Client cihazlarınızın son Patch geçiş tarihi bilgisini nasıl toplayacağımızı inceleyeceğiz. Bu konu Türkçe bir SCCM Makalesi olarak yer almadığını fark ettiğim için özellikle seçtiğim bir konu.

İşlemlere başlamadan önce bilgi vermek istiyorum bir .MOF dosyası ve bir de .cab dosyası ile bir script çalıştıracağız. Bu 3 dosya aşağıda linkini paylaştığım bağlantıda Update.zip olarak klasör halinde mevcut.

Update klasörünün içeriği üstteki resimdeki gibidir. 3 dosya da konfigürasyon işleminde kullanacağımız dosyadır. Bu nedenle üstte paylaştığım link’ten update.zip klasörünü indirip extract etmeniz ve SCCM Sunucunuzda 3 dosyayı da hazır bulundurmanız gerekiyor.

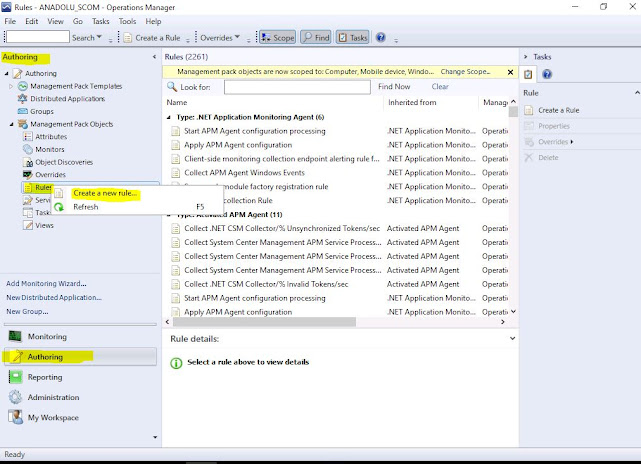

İlk olarak SCCM > Administration> Client Settings > Properties tıklayarak Hardware Inventory tabına ulaşalım.

Alttaki resimdeki ekranda Set Classes seçimini yapalım.

Gelen arama ekranına Win32_QuickFixEngineering yazıp aratalım.

Aşağıdaki resimdeki tüm seçenekleri işaretleyerek seçim ekranını OK ile kapatalım.

Aynı ekranda yani Client Settings > Hardware Inventory > tabında Tekrar Set Classes seçimi yapalım ve indirmiş olduğumuz update klasöründeki .MOF dosyasını import edelim.

UpdateDetails.MOF dosyasını import edelim.

Dosyamız import edilmiş durumda. OK ile tüm pencereleri kapatabiliriz.

Hardware Inventory tarafındaki işlemlerimiz ve import edeceğimiz dosyalarla işimiz bitti. Şimdi sırada bu eklemiş olduğumuz dosyaların içeriğindeki verileri Server veya Client cihazlarımızdan toplamaya geldi. J

SCCM üzerinde > Assets and Compliance > Compliance Settings > Configuration Baseline alanına gelerek Import seçimi ile UpdateDetails.cab dosyasını import edeceğiz.

Add Seçimi ile ilerliyoruz.

UpdateDetails.cab dosyasını Open diyerek ekliyoruz.

Next ile ilerliyoruz. Eklemiş olduğumuz .cab dosyasının içeriğindekileri bize gösteriyor.

Close ile import ekranını kapatabiliriz.

.cab dosyamızı import ettik. Şimdi sıra geldi bu oluşturmuş olduğumuz Baseline’ı Serverlarımıza dağıtmaya ve onlardan veri toplamaya.

Aynı ekranda ilgili baseline üzerinde Sağ click > Deploy seçimini yapıyoruz.

Deploy Configuration Baseline ekranında seçimlerimizi aşağıdaki gibi yapabiliriz. Collection olarak All Servers adında tüm Sunucularımın içinde bulunduğu bir Collection seçtim ve çalışma zaman aralığı olarak 7 dakika da bir olarak belirttim.

Yapacağımız bir iki kısa ayar daha kaldı. İndirmiş olduğumuz Update klasöründeki aşağıdaki dosyayı uzantısını .txt den .ps1 olarak değiştirip çalıştırmamız gerekiyor.

SCCM > Administration > Client Settings > Properties > Computer Agent > PowerShell execution policy alanına gelerek aşağıdaki ayarı yapmamız gerekiyor.

Serverlarınıza deploy ettiğiniz baseline sürecini Right Click tool ile tetikleyebilir veya 7 dakika da bir çalışması için ayar yaptığım için 10 dakika sonra süreci gözlemleyebilirsiniz.

Örnek bir sunucumdaki durum aşağıdaki gibidir.

Configuration baseline’ı almış ve compliant olarak gözüküyor.

SCCM sunucumuz üzerinde > \Assets and Compliance\Overview\Compliance Settings\Configuration Baselines alanına gelip ilgili baseline seçiliyken Deployments tabına geçelim ve View status ile deploy ettiğimiz baseline’ın dağıtım durumunu gözlemleyelim.

Gelelim verileri kontrol etmeye rapor halinde görüntülemeye.

Bunun için iki yöntemimiz var. Birincisi paylaştığım SQL Query ile yeni rapor oluşturup SCCM Databaseinde çalıştırmanız. 2. Yöntem ise SCCM versiyonunuz 1806 ve üzeri ise CMPivot aracı ile hızlıca anlık veriyi görüntülemeniz ve .csv olarak export etmeniz. Ben rapor oluşturma kısmına girmiyorum çünkü Lab. Ortamımdaki SCCM sunucum 2002 versiyonu CMPivot aracı ile veriyi anlık görüntüleyeceğim.

İlgili SQL Query: select * from v_GS_CM_UPDATEDETAILS

İlgili Collection üzerinde Sağ click > Start > CMPivot seçimini yapalım.

CMPivot aracını çalıştırdığımızda default olarak mevcut olmayan bizim eklemiş olduğumuz UpdateDetails dosyalarının içeriği geldi. İlgili dosyanın üzerine gelip Run Query tıklamamız gerekli. Devamında ilgili Query içeriği aktif olan cihazlarda çalışacak ve veriyi getirecektir.

Üstteki resimde göreceğiniz üzere All Servers Collection üzerinde CMPivot aracını çalıştırdım ve eklemiş olduğumuz CMUpdateDetails. Üzerinde Run Query seçimi yaptım. Bana koleksiyonum üzerindeki sunucularımı ve o sunucular üzerinde yüklü olan updatelerimi ve yüklenme tarihlerini listeledi. Sağ üst köşedeki Export seçimi ile rapor olarak bu çıktıyı almamız mümkün. .csv uzantılı dosyayı excel de açarak Filtrelemelerle istediğimiz gibi üzerinde düzenleme yapabilir verileri kontrol edebiliriz.

Bir test işlemi gerçekleştireceğim hem oluşturmuş olduğumuz baseline’ın gerçek veriyi yansıtıp yansıtmadığını kontrol etmek için hemde verinin ne kadar hızlı bize yansıtıldığını görmeniz için. Üstteki resimde işaretlediğim MSDC01 isimli Sunucum Server 2019 OS üzerinde çalışan bir sunucu. Gördüğünüz gibi en son 9/7/2019 tarihinde Update edilmiş. Ben SCCM ile bu sunucuya bir update paketi göndereceğim ve sonrasında süreci inceleyeceğim.

SCCM Software Update Point üzerinden bu sunucunun dahili olduğu Servers 2019 Collectiona deploy edilmek üzere bir update paketi gönderdim. 2 update dosyası gönderdim test amaçlı.

Sunucunun Windows update çıktısı üstteki resimdeki gibi.

Bir de SCCM üzerinden CMPivot ile süreci kontrol edelim.

Baseline harika çalışıyor J istediğiniz gibi export edip rapor üzerinde oynayabilirsiniz. Bu sayede şöyle bir ihtiyacınız olması durumunda da çözüm üretebilirsiniz. 4012212 id’li update kaç sunucuda yüklü. Vb.