Merhabalar, önceki

yazımda domain ortamlarında veya

Workgroup yapılardaki Client

Bilgisayarlar üzerinde Local grup üyeliklerinin

kimler tarafından gerçekleştirildiğini ( Local Admin grubuna ekleme vb )

nasıl görüntüleyebileceğimizi incelemiştik.

Bu yazımızda biz Sistem Yöneticileri olarak yönettiğimiz, yönetimimiz de olan Active Directory Domain ortamlarında delegasyon yöntemi ile

yetkilendirdiğimiz Helpdesk veya Sistem destek ekibindeki arkadaşların yapmış

olduğu AD üzerindeki grup üyelikleri ve

değişikliklerinin nasıl takibinin yapılacağını inceleyeceğiz. Bu incelemeler sayesinde olmaması gereken grup üyelikleri yapıldığını

tespit etmemiz ileride oluşabilecek veya ortaya çıkabilecek bazı

kötü durum senaryolarını engelleyecektir.

Örneğin Satış biriminde çalışan

bir kullanıcının hiç ilgisi olmayan sadece Yönetim kullanıcılarının kullanması

için oluşturulan File Server ortak

alanına erişimi için yetkilendirilmesi gibi.

Ya da siz bu örneği kendi şirket yapınıza göre daha iyi uyarlayabilirsiniz.

Delegasyon nedir neden ihtiyaç duyarız

kısmına uzun uzadıya girmek istemiyorum aşağıdaki linkte AD ve Exchange tarafında güzel bir delegasyon

örneği mevcut. Ama kısaca özetlemek gerekirse

Yönettiğimiz Active Directory ortamları geniş yapıya hizmet

ediyorsa örneğin, Türkiye genelinde 13 14 farklı lokasyonda merkez ve Şube Branch office ağımız mevcutsa

ve uzak lokasyonlardaki çalışan ve

Departman sayımız fazlaysa uzak

lokasyonlarda son kullanıcı destek

süreçlerini işleten ve yöneten arkadaşlarımıza

AD ve Exchange üzerinde belli başlı operasyonel işlemleri Delegasyon

yöntemiyle devrederiz ki üzerimizdeki iş yükü hafiflesin J böylelikle esas

sorumluluğumuz olan Kritik Sistemlerin

Yönetimini daha efektif bir şekilde gerçekleştirelim.

Delegasyon nedir, nasıl yapılır Türkçe kaynak olarak en iyisi olduğunu iddia

ettiğim aşağıdaki yazımı uygun zamanınızda incelemenizi öneriyorum.

işlemlere başlamadan önce Mevcut Active Directory ortamımı

aşağıdaki şekilde gösteriyorum.

Bölgelere özel dizayn edilmiş OU yapılarım ve Security ve Distribution Group larım mevcut.

Helpdesk ekibimde çalışan arkadaşların hizmet ettikleri coğrafi lokasyonlardaki

kullanıcılar üzerinde çeşitli yönetimsel

hakları mevcut. User account oluşturma, password resetleme,

user accountları dist. Veya security

gruplara üye yapabilme üyelikten çıkarma vb gibi.

Delegasyon işlemi şu ana kadar yapmadıysanız yeni

yapacaksanız tavsiyem, Helpdesk

userlarınız için Bölgesel bazlı bir

Security group oluşturmanız örneğin,

Ankara_Helpdesk_Users ve bu gruba

Ankara lokasyonundaki Helpdesk

veya sistem destek ekibindeki kişileri eklemeniz daha sonra bu gruba Ankara daki tüm kullanıcılarınız üzerinde işlem yapmalarını istiyorsanız

Ankara_Users OU birimi üzerinden gerekli Delegasyon haklarını vermeniz.

Benim Active directory yapımda Bölgesel olarak IT Support ekibimdeki kişilere Delegasyon

yetkileri verildiği için bu kısmı direk geçiyorum.

İlk olarak Domain

controllerlar üzerinden Audit toplayabilmemiz için bir Group policy ayarı

gerçekleştireceğiz. Group Policy Management Console aracını Server manager

üzerinden başlatıyorum.

Default

Domain Controllers Policy üzerine gelerek Edit seçeneği ile düzenlemeye başlıyorum.

Computer

Configuration – Policies – Windows Settings – Security Settings – Local

Policies – Audit Policy kısmına geliyorum.

“Audit Directory

Service Access” Policysini düzenleyeceğim. Default durumda Not defined

durumdadır.

Policy ayarını Define

these policy settings seçeneğini işaretleyerek aktif hale getiriyor ve Success seçeneğini işaretliyorum.

Gpupdate /force

komutu ile yaptığım policy değişikliğinin

hemen geçerli olmasını sağlıyorum.

Group Policy tarafındaki işlemimiz bu kadar. Şimdi hangi OU

birimleri üzerinde Auditing yapacaksak

ilgili OU birimleri üzerinde bir takım yetkilendirmeler yapmamız

gerekiyor.

Aşağıdaki gibi öncelikli olarak Merkez_Users birimi üzerinde yetkilendirme gerçekleştireceğim.

Active Directory User

And Computers ADUC aracımı başlatıyorum.

View menüsünden “Advanced Features”

seçeneğini işaretliyorum.

Merkez_USERS OU birimim üzerinde sağ click > Properties

> Security tabına kadar ilerliyorum.

Buradan Advanced tabına geçiyorum.

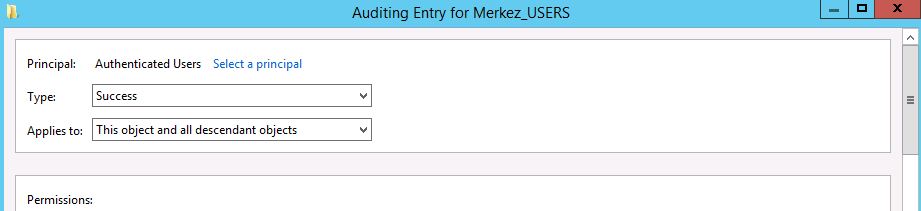

Advanded tabına geçtikten sonra > Auditing > Add

seçeneği ile ilerliyorum.

Select a Principal

seçeneğine tıklayarak “Authenticated

Users” grubunu seçiyorum.

Authenticated Users grubunu seçiyorum Type

kısmını Success olacak şekilde belirliyorum ve yetkilendirmemi aşağıdaki şekilde

yapıyorum.

Write All Properties seçeneğinin işaretli olması gerekli. İlgili

seçimimi yaptıktan sonra Apply > Ok diyerek işlemimi sonlandırıyorum.

buraya kadar geldiyseniz Auditing işlemini başarılı olarak

ayarlamış durumdasınız demektir. Şimdi Auditleri nasıl okuyacağımızı inceleyelim.

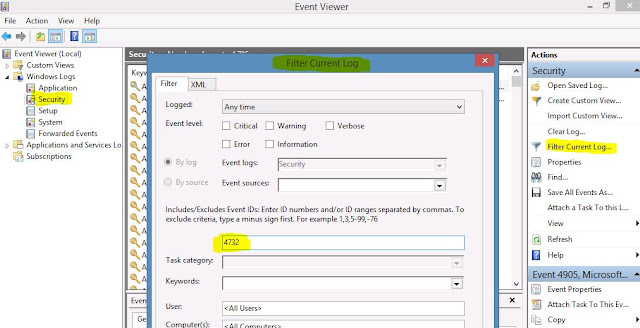

Server Manager konsolu üzerinden veya Eventvwr.msc

komutuyla “Event Viewer” aracını

çalıştırıyoruz.

Custom Views Tabına

gelerek “Create Custom View”

seçeneğini seçiyoruz.

Custom view oluşturma aşamasında seçenekleri aşağıdaki gibi

doldurabilirsiniz.

Geriye dönük 30 günlük log okumak istiyorum. Yani bu işlemi

bugün yaptığımı düşünürsek 1 ay önce gerçekleştirilen grup üyeliği ekleme ve çıkarma işlemlerinin

bile kimler tarafından yapıldığını görebiliyor olacağım. J

Security eventlarına yazıldığı için Account işlemleri Windows Logs > Security seçeneğini

işaretliyoruz.

Event Sources

seçimimiz Windows Security Auditing olacak. Event ID seçimimiz ise

4728,4729 şeklinde olacak. Grup üyeliği

gerçekleştirme 4728 grup üyeliğinden

çıkarma 4729 event idli işlemler altında incelenmektedir.

Seçimlerimizi yaptık OK dediğimizde custom view kayıt ekranı gelecektir uygun bir isimle kaydederek logları

okuyabiliriz J

Merkez_Users OU

birimimde user işlemleri için saban.yildirim

isimli Helpdesk uzmanım

delegasyon yöntemi ile yetkili.

Saban.yildirim

kullanıcısı ile emre.aydin

kullanıcısını 2 farklı gruba üye

yapıyorum.

Loglarım hemen düşüyor.

Subject kısmında işlemi yapan Account hakkında bilgi yer alıyor.

Member kısmında üyeliği gerçekleştirilen Account bilgisi var. Group kısmında ise üye yapılan group bilgisi yer almakta.

Her bir group üyeliği için ayrı event yaratacaktır. Örneğin emre.aydin

kullanıcısını 2 farklı gruba üye yaptığımız için 4728 idli 2 tane event

oluşturdu. Dilerseniz ikisinide inceleyebilirsiniz.

Şimdi deneme amaçlı başka bir userı üyesi olduğu bir gruptan çıkaralım.

Kullanıcım Ozgur

senerdogan Merkez_Users altında finance

OU sunda bulunuyor.

Aşağıdaki gruplara üye durumda.

Saban.yildirim

kullanıcım ile ozgur.senerdogan

kullanıcısını Finance_Read

grubundan çıkarıyorum.

4729 event id ile log düşüyor.

Buraya kadar yaptığımız ayarlar ve uygulamalarımızla delegasyon yetkisi verdiğimiz Helpdesk veya Sistem destek ekibindeki arkadaşların domaindeki userların grup üyeliklerini

gerçekleştirmelerine dair bilgi toplayabiliyoruz. İleride bir gün sizden üst yönetim veya IK

tarafından bu tür bilgiler istenirse

sunabilmeniz açısından bu yazıyı sizlerle paylaşıyorum.

Sağlıcakla kalın.