Merhaba, bu yazımız

da büyük ve orta ölçekli kurumsal

şirketler ve kamu kurumlarında yaygın olarak kullanılan hayati önem derecesine

sahip Dosya Sunucularının Auditing işlemlerini inceleyeceğiz. Dosya sunucularınız üzerinde

yetkilendirmeleri minimal şekilde ve

gerekli erişim izinlerini birim bazlı veya

özel durumlar da kişi bazlı yaptığınızı düşünüyorum. Dosya sunucularının

erişim yetkilendirmeleri ayrı bir makale konusu

ve oldukça hassas ve deneyim gerektiren bir konu olduğu için burada

detaylı şekilde girmiyorum. Yazımın içeriğinde silme işlemlerinin Audit

edilmesini inceleyeceğiz. Çünkü erişimleri

yukarıda bahsettiğim şekilde minimal ve doğru yetkilerle

tanımlarsanız dosya sunucusunun

barındırdığı kaynakları audit etmenize gerek kalmayacaktır. Çünkü herkes

kendisi için ayrılmış ortak alana aynı şekilde erişimi gerektiği kadar

tanımlanan yetkiler doğrultusunda erişecektir. Dosya sunucularınız üzerinde

silme işlemleri hassas işlemlerdir. Ve çoğu zaman belirli ve özel kullanıcılara

bu yetkiler tanımlanır. Fakat istisnai durumlar da bazı birim müdürleri veya Departman yöneticilerinin isteği

doğrultusunda belli kullanıcılara da silme yetkisi tanımlayabilirsiniz. Bu tür talepleri daima mail yoluyla veya

ticket sistemi üzerinden ilgili kişiden onayı alınarak işlem

yapmanızı tavsiye ederim J ortaya çıkacak kötü durum senaryolarında

başınız olabildiğince az ağrımış olur J Teknik

işlemlere geçmeden önce hatırlatma olarak bu işlemlerin büyük ölçekli dediğimiz

Enterprise şirketler de nasıl yapıldığını belirtmek istiyorum büyük şirketler

de çeşitli loglama ve SIEM ürünleri kullanıldığı için bu tür dosya erişimleri

de detaylı olarak loglanmaktadır. Biz 3. Parti bir ürün kullanmak yerine

Windows Server üzerinde bazı ayarları aktif hale getirerek nasıl loglama

yaptığımızı inceleyeceğiz.

Aşağıda Mevcut Active Directory yapım ve OU dizaynım mevcut.

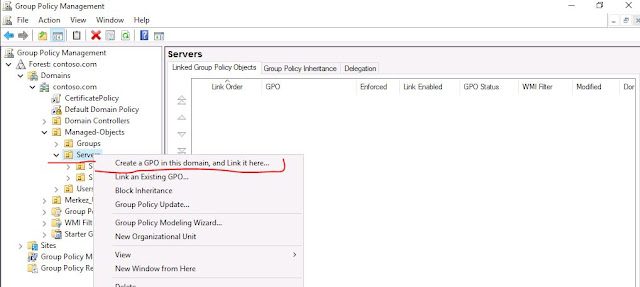

Öncelikli olarak yapacağımız konfigürasyon Group Policy

üzerinde Auditing özelliğini açmak

yönünde olacak. Bir çok kaynakta Auditing özelliğini Default Domain Policy

üzerinde enable etmeniz yazsa da benim tavsiyem File Serverınız veya Cluster

yapıda File Server mimarisine sahipseniz

ve bir çok file serverınız varsa onların olduğu

OU üzerinde bu policyi aktif hale getirmeniz ben örneğimde bu şekilde

yapacağım.

Server Manager aracı üzerinden Group Policy Management

aracımı başlatıyorum.

Yeni bir GPO oluşturarak Serverlarımın olduğu OU ya

linkliyorum.

GPO’ya uygun bir isim belirliyorum ve ardından düzenliyorum.

Computer Configuration > Policies > Windows Settings

> Security Settings > Local Policies >

Audit Policy > Audit object

Access policysini aktif hale

getirerek Success için ayarlıyorum.

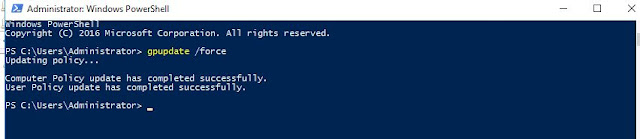

Policy değişikliğimizin hemen uygulanması için “gpudapte /force” komutunu çalıştırmayı unutmuyoruz.

Policy tarafındaki ayarlarımız tamamdır. Şimdi File Server

da audit edeceğimiz klasör veya klasörler üzerinde işlem sağlayacağız. Tavsiyem

en tepedeki Root klasör üzerinde Auditing işlemlerini ayarlamanız ben

örneğimde bu şekilde yapacağım. Mevcut File Server yapım aşağıdaki gibidir.

En tepede ORTAK isminde

Shared bir folder’ım ve altında ilgili departman klasörlerim mevcut.

Auditing açacağım klasöre sağ click Properties diyor ve

aşağıda göstereceğim Auditing sekmesine kadar ilerliyorum.

Auditing tabında

“Add” seçeneğini seçiyorum ve “audit” işlemleri yapılacak kullanıcı veya

kullanıcı grubumu ve gerekli audit

edilecek seçenekleri belirliyorum.

Auditing işlemi yapacak kullanıcı grubum olarak “Domain

Users” grubumu seçtim. Çünkü domain userlarımın

File Server üzerindeki işlemlerini Audit edeceğim.

“Show Advanced Permissions”

seçimimi yapıyorum.

Sadece Delete

seçeneklerini işaretliyorum. Çünkü amacımız Delete edilen objeleri audit

edebilmek.

İlgili seçimleri yaptıktan sonra son hal aşağıdaki gibi

olmalıdır.

“Apply” ok diyerek

pencereleri kapatıyorum.

Artık test etme işlemlerine geçebiliriz.

Ozgur.senerdogan

kullanıcısı ile File Server da

satış klasörüne erişiyorum. Burada

önemli bir klasörü sileceğim.

2016 isimli klasörü sildim.

File server üzerinde event viewer aracını açarak auditing işlemini yapalım.

Security logları kontrol edeceğiz.

2016 klasör ismim olduğu için aramayı bu şekilde yapıyorum.

Event ID kodumuz 4663 olacak aşağıda göreceğiniz üzere ilgili eventı bulduk.

Eventa ait detayları inceliyoruz.

Üstte göreceğiniz üzere Access Request information olarak “DELETE” yazıyor. Yani dosyayı silen

kişiyi bulduk. Ozgur.senerdogan

kullanıcısı. J

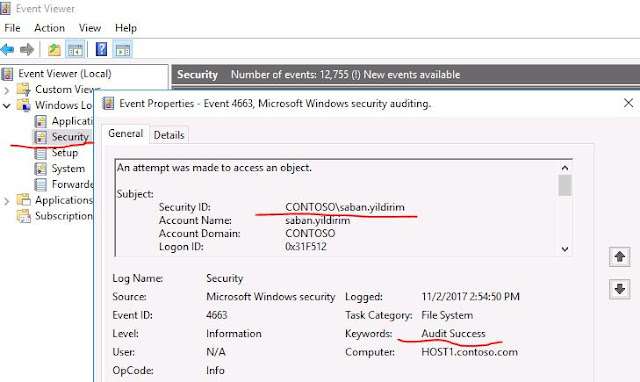

Bir test daha yapalım başka bir kullanıcıyla olsun bu

seferki testimiz.

Saban.yildirim

kullanıcısı ile ortak alana

erişiyorum.

HR_Personel_Dosyaları

isimli klasörü siliyorum J

Audit kontrol etmek için File Serverımda event viewer

aracını açarak Security tabına

kadar geliyorum.

İlgili keyword

yöntemiyle arama yaptığımda silinen

klasöre ait auditing sonucunu görüntüleyebiliyorum.

Event detaylarını incelediğimde doğru sonuçların geldiğini görüyorum.

Evet bir yazımın daha sonuna geldik. Faydalı olmasını

dilerim.

Selamlar.