Merhaba, bu yazımızda Group Policy aracılığıyla

Windows Gizli paylaşımlarının kapatılmasını uygulayacağız. Hem Client bazında

hem De Serverlar bazında bu işlemi Group Policy aracılığıyla uygulamanız

mümkün. Bu işlemi yapma nedeninizi tamamen yönetmekte olduğunuz yapının iç

güvenlik standartlarına ve politikalarına bağlı olarak belirleyebilirsiniz.

Ben örneğimde bu işlemi

tüm Active Directory ortamımdaki makinelerim için değilse Sadece Yönetim

makinelerim için yapacağım. Dilerseniz siz kendi yapınıza göre çeşitli

varyasyonlar belirleyebilirsiniz.

Uygulamamıza

geçelim, hızlıca ortamımıza göz atalım. Serverlarım için Active Directory de

ayrı OU birimlerim mevcut. PC’lerim için

ayrı. Ben uygulamam da production serverlarıma ve Müdürler PC’lerime bu policyi

uygulayacağım. Zaten gerçek hayatta da işleyiş hemen hemen bu şekildedir.

Not: Administrative Share’lerin

kapatılması sonucu Ortamınız da SCCM ürünü varsa uygulama deployment

işlemlerinizde ve SCCM ile windows update dağıtımları gerçekleştiriyorsanız bu

işlemlerinizde sorun yaşayabilirsiniz. SCCM

uzmanları bu administrative sharelerin kapatılmasını genelde önermez.

Uygulamamızda Merkez_Servers altındaki sunucular üzerinde

policyi uygulayacağım. Ayrıca Müdürler

PCS altındaki client makineler için policy uygulayacağım.

Öncelikle Client

makinelerimiz için policy uygulayalım. Fakat policy uygulamaya geçmeden

önce client bir PC’me Network üzerinden C$ yöntemiyle erişmeyi deneyeceğim.

Gördüğünüz üzere network

üzerinden Client makinamın C$ birimine

ulaşabiliyorum. Aynı şekilde 2. Partition varsa ona da erişebilirim.

Gördüğünüz üzere yedekler

önemli adında da client makinem de bir klasör var J dolayısıyla bu bir güvenlik açığı.

Şimdi hızlıca

işlemlerimize başlayalım. Ortamım hakkında bilgi verdikten ve erişim testi

yaptıktan sonra

İlk olarak Group Policy

Management Console aracımı başlatıyorum.

Policy uygulamak istediğim

OU birimimi buluyorum ve Sağ click > Create

a GPO in this domain, and Link it here seçeneğini seçiyorum. Böylelikle hem

yeni bir GPO objesi oluşturmuş hem de linklemiş oluyorum. Bildiğiniz üzere

oluşturduğunuz GPO objeleri bir birime veya domaine veya Site a linklenmediği

sürece etkili olmaz, kıscası çalışmaz J

Gpo objemizi oluşturduk ve linkledikten sonra Edit

seçeneğiyle işlemlere başlayabiliriz.

Makinelerle ilgili süreçleri yöneteceğimiz için > Computer Configuration > Preferences >

Windows Settings adımlarını takip

ediyorum.

Registry sekmesine kadar

geliyorum ve ardından Registry üzerinden

sağ click > New > Registry Item

seçeneğini takip ediyorum.

Yapacağımız işlem

Registry içerisinde tam olarak aşağıdaki alanda gerçekleşecek ve bu alana göre

Registry item ekleyeceğiz. Aksi takdirde policymiz çalışmayacaktır.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Registry item ekleme

penceresinde seçimlerimiz önemli öncelikle Action kısmında Create seçeneğini

seçmeliyiz ki belirttiğimiz registry item oluşsun. Ardından Key Path alanını doğru göstermeliyiz.

Key Path alanıdan tam registry

yolunu HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

biçimiyle gösterdikten sonra Value Name alanına

“AutoShareWks” yazmalıyız.

Value Type alanından ise

REG_DWORD seçimini yapmalıyız sonrasında Value

data kısmını 0 olarak set etmeliyiz. Ardından Apply ve Ok diyerek ilgili registry keyimizi oluşturmuş oluyoruz.

Policymizi n çalışması

için gerekli olan Registry keyini oluşturduktan sonra Hemen cmd üzerinde

Gpupdate /force komutunu çalıştırarak policy güncellenmesini sağlıyorum.

Policymi uyguladığım OU

birimim altındaki client makinelerim ilk restart sonrası policyden

etkilenecektir.

Hemen test ediyorum.

Testimiz başarıı

policyden etkilenen client makinemin C$ birimine gidemiyorum.

Aynı makinemin E$ gizli

paylaşımına da gidemiyorum J

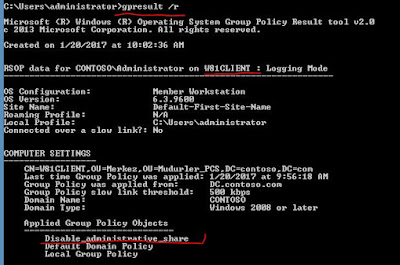

Client tarafında cmd üzerinde > Gpesult /r

komutunu çalıştırarak aldığı policyleri kontrol ediyorum.

Not: Gpresult /r komutunu çalıştırınca tam çıktı alabilmeniz için Local admin

yetkisine sahip olmanız gerekli. Benim kullanıcımın bu yönde yetkisi mevcut. Aksi

takdirde Makineye uygulanan policyleri görmez Sadece user policyleri

görebilirdi.

Makinem üzerinde regediti

kontrol ettiğimde de ilgili registry keyinin oluştuğunu görüyorum.

Evet arkadaşlar buraya

kadar Client makinelerimizin Gizli paylaşımlarını policy aracılığıyla kapatmış

bulunuyoruz. Şimdi ise aynı işlemi bazı kritik serverlarımız için yapalım. Fakat

bazı farklılıklarla.

Policy uygulayacağım

Serverlarımın OU birimlerini göstermek istiyorum.

Hızlıca GPMC aracımı

başlatarak sadece

Production_Servers OU birimim için bir

policy oluşturuyor ve linkliyorum.

Edit diyerek yine

Computer Configuration > Preferences > Windows Settings >

Registry yolunu takip ediyorum.

New Registry Item >

seçeneğini seçiyorum ve aşağıdaki parametrelere sahip bir REG_DWORD

oluşturuyorum.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters\AutoShareServer

Serverlar için

bu işlemi yapacak olduğumdan key ismimiz

değişik.

Apply ve OK diyerek key

oluşturma işlemimizi tamamlıyorum.

DC üzerinden tekrar

> Gpupdate /force komutunu çalıştırarak

Hemen işlemimizi test

edelim fakat sunucuları istediğimiz zaman Restart vb işlemler yapamayacağımız

için sunucularımızda da istersek GPMC

konsol üzerinden istersek sunucu da

gpupdate /force komutunu çalıştırarak bir süre beklemeliyiz ardından

test işlemini yapabiliriz. Ben test ortamımda olduğum için sunucularımı restart

ettim.

Hatta önerim, Server

servisini de restart etmeniz yönünde Default olarak bu servis Running

durumdadır. Policynin çalışmadığını düşündüğümüz durumlar da bu Servisi restart

ederek çözüme kavuştuğumuz oldu J

Testimiz server1 için

başarılı.

Şimdi server2 isimli sunucumuzu deneyelim.

Ondada işlemimiz başarılı

hatta diğer sürücülere de erişemiyoruz.

Evet arkadaşlar işlemimiz

aslında son derece basit sadece doğru planlama ve karar mekanizması işletmemiz

gerekiyor. Yazımın başlarında da belirttiğim gibi ortamında SCCM ürünü vars ve

client veya server ürünlerinize windows update i bu üründen geçiyorsanız veya

uygulama dağıtımınız çok yoğun durumdaysa bu ayarı pek tavsiye etmiyoruz. Onun dışında

gönü rahatlığıyla kullanabilirsiniz.

Başka yazılarımda

görüşmek dileğiyle

1 yorum:

Merhaba.

Bu işlemi yapınca admin$ da kapanıyor. domain ortamında pek istenen bir durum değil bunun çözümü varmı acaba

Yorum Gönder