SCOM ürünü ile Active

Directory servislerini izlemek için Active Directory versiyonunuzla uyumlu

Management Pack lerin SCOM Serverınız da

kurulu olması gerekiyor.

Aşağıdaki linkler üzerinden mevcut ortamınıza uyumlu

olan MP’leri download ederek sisteminize

install ve import edebilirsiniz.

Microsoft System Center Management Pack for ADDS

Microsoft System Center Management Pack for Windows Server Operating System 2016

Active directory ile

ilgili Management Pack’lere ilave olarak

Event ları monitör etmek için

Secuirty Management Pack ihtiyacımız olacak. Onu da aşağıdaki adresten

download ederek install ve import

etmeniz gerekmekte.

Security Monitoring Management Pack for SCOM

yukarıda saydığım temel SCOM ile ilgili MP tarafındaki gereksinimleri karşıladıktan

sonra uygulamamıza geçebiliriz.

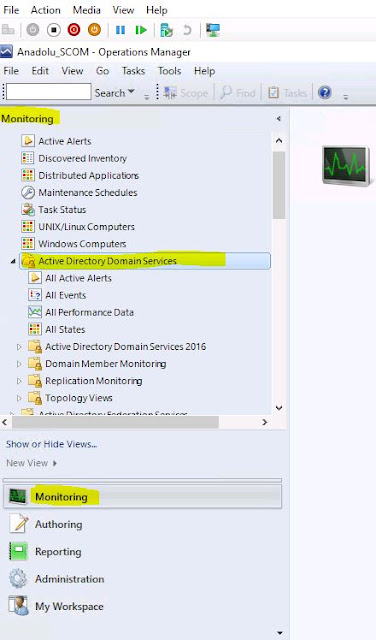

Kendi ortamımın ekran görüntüsünü aşağıda paylaşıyorum.

Öncelikle DC veya DC’lerinizin

durumu “Healthy” olmalıdır. Üzerlerinde SCOM agent yüklü ve running

durumda olmalıdır.

Domain Controller servisim için gerekli olan Management

Packleri önceden install ve import

etmiştim. Aşağıda gördüğünüz üzere Monitor edilmeye hazır durumda.

Gerekli şartları tamamladığımızdan emin olduğumuza göre

artık uygulamamıza geçebiliriz.

Öncelikle, bir rule

yani kural oluşturacağız ve istediğimiz monitoring koşullarını belirteceğiz.

SCOM Console üzerinde > Authoring > Management Pack Objects

> Rules kısmına gelelim sağ click yaparak Create a new rule seçimini yapalım.

Create Rule wizard ekranında aşağıdaki seçimleri yapalım.

Alert Generating

Rules içerisinden NT Event log (Alert) seçimini yapıyoruz. Çünkü

event id üzerinden ilgili süreci takip edeceğiz.

Management Pack seçimini “Default management pack” olarak

seçip Next diyebiliriz.

General kısmında ise ilgili kurala isim ve isteğe bağlı

açıklama giriyoruz.

Rule Category olarak “alert” seçerek Target belirtmek için

Select tıklıyoruz.

Arama kısmına Windows Domain Controller yazmanız yeterli.

Target belirleme işlemi kritik bir işlem. Doğru seçimi yaptığımıza emin

olduğumuza göre sonraki adıma geçebiliriz.

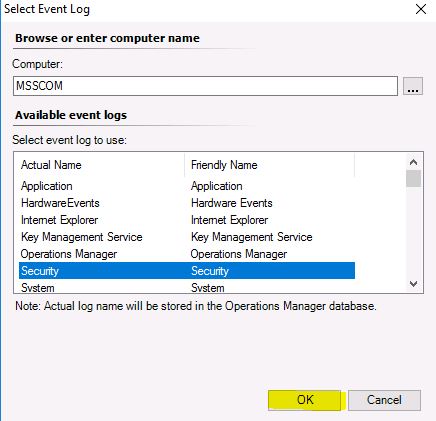

Event log Type kısmını değiştirerek “Security” yapıyoruz.

Geldik en can alıcı kısıma

izleyeceğimiz Event id türlerini ve izleyeceğimiz Grup bilgisini

tanımlayacağımız alan. Build Event

Expression kısmı.

Event İd kısmına 4728 yazabiliriz. Bu bilgiyi öğrenebileceğiniz kaynağı yazımın

alt kısmında paylaşacağım.

Event Source kısmını tıklayarak parametre seçimini ve 3

seçimini yapmamız gerekiyor.

Equals kısmına Domain

Admins yazıyoruz. Çünkü takibini

yapacağımız grup domain admins grubunun üyelikleri.

Gerekli bilgileri doğru girdikten sonra next ile sonraki

adıma geçebiliriz.

Configure Alerts ekranında

Priority ve Severity alanlarını default olarak bırakmanızı tavsiye

ederim.

Dilerseniz açıklama ekleyebilirsiniz.

Create tıklayarak kuralımızı oluşturuyoruz.

Kuralımız oluşmuş durumda.

Biz örneğimiz de Domain Admins grubunu baz aldık. Dilerseniz

Schema Admins, Enterprise Admins gibi

grupları da takip edebilirsiniz. Yine ayrıca

örneğimizi domain admins grubuna

kullanıcı ekleme üzerine kurguladık. Dilerseniz kullanıcı çıkarma işlemini de takip

edebilirsiniz. Kural oluşturma işlemini

aynen örneğimizde olduğu gibi ilerletip aşağıdaki parametreler içerisinden ihtiyacınız

olanları Build Event Expression kısmında tanımlamanız

yeterli.

Domain Admins

Security Group Alert - User Added to Domain Admins

Event ID = 4728

Parameter 3 = Domain Admins

Security Group Alert - User Removed from Domain Admins

Event ID = 4729

Parameter 3 = Domain Admins

Schema Admins

Security Group Alert - User Added to Schema Admins

Event ID = 4756

Parameter 3 = Schema Admins

Security Group Alert - User Removed from Schema Admins

Event ID = 4757

Parameter 3 = Schema Admins

Enterprise Admins

Security Group Alert - User Added to Enterprise Admins

Event ID = 4756

Parameter 3 = Enterprise Admins

Security Group Alert - User Removed from Enterprise Admins

Event ID = 4757

Parameter 3 = Enterprise Admins

Event ID = 4728

Parameter 3 = Domain Admins

Security Group Alert - User Removed from Domain Admins

Event ID = 4729

Parameter 3 = Domain Admins

Schema Admins

Security Group Alert - User Added to Schema Admins

Event ID = 4756

Parameter 3 = Schema Admins

Security Group Alert - User Removed from Schema Admins

Event ID = 4757

Parameter 3 = Schema Admins

Enterprise Admins

Security Group Alert - User Added to Enterprise Admins

Event ID = 4756

Parameter 3 = Enterprise Admins

Security Group Alert - User Removed from Enterprise Admins

Event ID = 4757

Parameter 3 = Enterprise Admins

Gelelim test işlemimizi bakalım yazmış olduğumuz kural çalışıyor mu J

Önceden açmış olduğum

Ozgur Senerdogan isimli test

kullanıcımı Domain Admins grubuna üye

yapacağım.

Testimiz başarılı. Saat

10:27 de domain Admins grubuna üyelik işlemini gerçekleştirmiştim.

Gelen alerts daki bilgilerde bu yönde.

İlgili Alerts detaylarını kontrol ettiğimde Subject kısmında üyelik işlemini

gerçekleştiren hesap bilgisi yer almakta.

Member kısmında üyeliği sağlanan hesap bilgisi yer almakta.

Group kısmında ise üye edilen grup bilgisi yer alıyor.

Testimiz başarılı olduğuna göre şimdi de rule creation

adımlarını takip ederek Domain Admins Remove user adında bir kural oluşturup

test edelim.

Kural oluşturma adımları aynı olduğu için tekrar resim

paylaşmıyorum. Yalnızca Build Event expression aşamasındaki değişen

parametreleri paylaşıyorum.

Gördüğünüz üzere event id 4729 olarak değişti.

Kuralımızı oluşturup test edelim.

Test olması açısından Safa adında bir user açıp önce domain

admins grubuna üyeliğini sağlayıp ardından gruptan çıkardım.

Testimiz başarılı. Önce domain admins grubuna üyeliğinin

yapıldığına dair alert üretti. Ardından çıkarıldığına dair. Alerts isimlerini

incelediğinizde zaten anlaşılmakta.

Bu makalemiz de Microsoft

SCOM ürünü kullanılan ortamlar da yaygınlıkla kullanılan bir monitoring

modelinin nasıl kurgulandığını inceledik. SCOM seriminizin kalan kısımların da

production ortamlar da uygulanan kapsamlı konuları inceliyor olacağız.

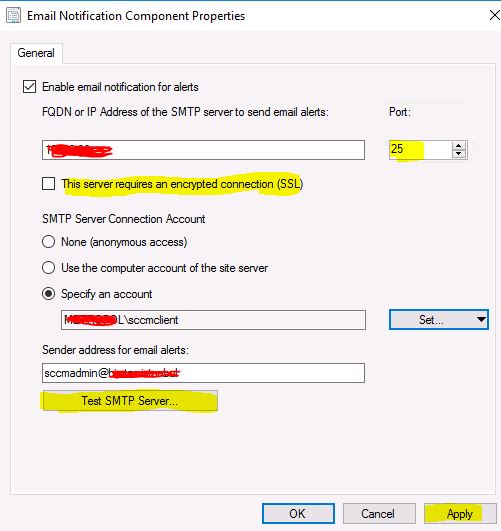

Ek not: e-mail notification yapılandırmanız hazırsa ilgili alertı e-mail attırabilirsiniz.

İyi çalışmalar.